Los movimientos sociopolíticos han estado y seguirán presentes en cualquier tiempo y espacio. Pese a que las redes sociales son un fenómeno relativamente reciente, es un hecho que Facebook, Twitter, YouTube, Instagram y TikTok han transformado la manera en la que nos organizamos y comunicamos, resultando en que el activismo digital comience a formar parte de la vida cotidiana.

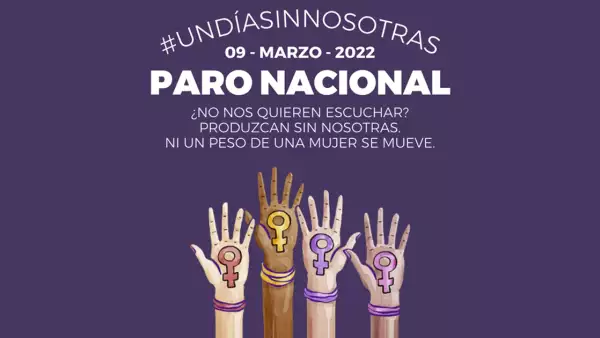

Y existen muchos ejemplos, desde sus inicios con la Primavera Árabe, las crecientes protestas virtuales del 8 y 9 de marzo, hasta el reciente caso #TodosSomosLoret, las prácticas hacktivistas que el grupo Anonymous ha implementado el día de hoy contra los servicios de streaming rusos son parte de esta tendencia por protestar digitalmente, pero, ¿qué riesgos existen?

La organización Infoactivismo publicó una serie de las principales amenazas digitales que existen y cómo prevenirlas. “Si bien los riesgos físicos asociados a la protesta son más evidentes e inmediatos, la cosa no es tan simple: un incidente digital puede derivar en amenazas a la integridad física de una o varias personas”, menciona la publicación.